یک شکاف امنیتی در محافظت از پیامهایی که از طریق رابط نرم افزاری ربات های تلگرام ارسال میشود، به محققان امکان داده است که جریان ارتباطی بین یک بدافزار و کنترلکنندهی آن را رصد کنند.

این بد افزار که توسط سازندهاش GoodSender نامیده شده است، که یک برنامه ساده نوشته شده در قالب .NET است که از شبکه تلگرام برای ارسال اطلاعاتی که از میزبانان خود جمعآوری کرده است استفاده میکند که این اطلاعات به کنترلکننده اجازه میدهد که به صورت ریموت و از راه دور به کامپیوتر میزبان متصل شود.

تمام پیام های تلگرام از این ضعف امنیتی رنج نمیبرند

البته این موضوع در باره تمام پیامهای ارسال شده توسط تلگرام صدق نمیکند و در بررسی بد افزار GoodSender محققان امنیتی در Forcepoint که از همکاری مشترک کمپانی Raytheon با Vista Equity راهاندازی شده است، نشان میدهد که API ربات های تلگرام از یک محافظ سطح پایینتر برای حفاظت از محیط پیامرسانی استفاده میکند.

طبق گفتههای محققان، برقراری ارتباط و پیامرسانی بین کاربران از طریق رمزگذاری MTProto انحصاری تلگرام و داخل شبکه TLS محافظت میشوند، اما رابط نرم افزاری ربات های تلگرام برای پیامرسانی تنها از لایه امنیتی HTTPS بهره میبرد.

از آنجایی که TLS به تنهایی برای تضمین امنیت پیامها در استانداردهای سطح فعلی جهان کافی نیست، کمپانی سازنده از پروتکلهای امنیتی اضافی مانند MTProto استفاده کرده است؛ جالب است بدانید نرم افزار سیگنال نیز از پروتکل سیگنال در کنار این سیستم امنیتی برخوردار است.

طبق گفتههای کارشناسان توکن رباتها و یک چت آیدی ساخته شده به شکل اتفاقی، تمام اطلاعاتی هستند که یک فرد واسطه برای دستیابی به این مسیر ارتباطی لازم دارد. بخش اول اطلاعات مورد نظر در برنامههایی که از API ربات های تلگرام استفاده میکنند و در پیامهای رد و بدل شده قابل مشاهده است. در حالی که دومی در پاسخ به درخواستهایی که از سوی API رباتها ارسال میشود، بازگردانده خواهد شد.

“برای اینکه بدانید این اوضاع میتواند چقدر بدتر باشد، لازم است بدانید که هر واسطهای که بتواند بخشهای کلیدی از این اطلاعات را دریافت کند که در هر پیام وجود دارد، نه تنها میتواند پیامهای ارسال شده را در وسط راه مشاهده کند، بلکه میتواند تمام تاریخچه پیامهای ارسال شده توسط آن ربات را نیز مشاهده کند.” Forcepoint در گزارشی که با BleepingComputer به اشتراک گذاشته شده است، این نکات را بیان میکند.

دریافت گزارش تمام پیامها از طریق متد ‘forwardMessage()’ امکانپذیر است که میتواند به هر کاربری که آن ربات به پیامهای او دسترسی دارد، ارسال شود. این پیامها دارای نشانههای شمارهگذاریشدهای هستند که از صفر شروع میشود و این موضوع از شناسایی تمام پیامهای داخل یک گروه و ارسال و فوروارد کردن آنها به یک کاربر دیگر جلوگیری میکند.

ربات های تلگرام میتوانند برای بسیاری از کاربردها مورد استفاده قرار بگیرند؛ از فعالسازی و تعامل با دیگر سرویس های نرم افزاری گرفته تا پذیرفتن پرداختها از دیگر کاربران تلگرام و یا برای ساخت هشدارهای یادآوری و اتصال کاربرانی که دارای علایق مشترکی هستند. محققان Forcepoint آسیبپذیری مورد نظر را به تلگرام اطلاع داده و به کاربران توصیه کردهاند که تا زمان برطرف شدن این باگ امنیتی تلگرام، از استفاده از ربات های تلگرام و گروهها و کانالهایی که دارای ربات های تلگرامی هستند خودداری کنند.

توسعهدهنده این بدافزار مهارت افتضاحی در امنیت عملیات دارد!

بدافزار GoodSender با فعال کردن یک ارتباط دسکتاپ از راه دور به سیستم مبتلا شده عمل میکند. GoodSender این کار را با ساخت یک کاربر ادمین بر روی سیستم عملیاتی میکند و فعال کردن قابلیت ریموت دسکتاپ، تضمین میدهد که فایروال سیستم عامل جلوی آن را نمیگیرد. سپس از تلگرام به عنوان ابزاری برای ارسال آدرس آی پی قربانی به همراه نام کاربری ادمین و رمز عبور به اپراتور بدافزار استفاده میشود.

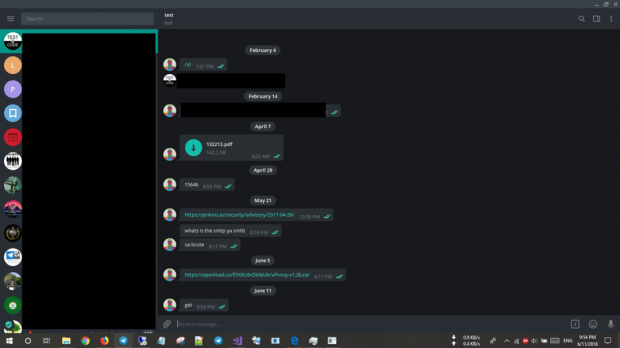

باگ امنیتی ربات های تلگرام به محققان اجازه داده است که پیامهای ارسال شده توسط GoodSender را به اکانت تلگرام خودشان فوروارد کند و از این راه جزئیات مربوط به فعالیتهای آن را مشاهده کنند. در واقع ضعف سازنده این بد افزار در جداسازی محیط توسعه و آزمایش از محیط عملیاتی به محققان Forcepoint کمک کرد که بتوانند فعالیت آن را حتی تا اولین روزهای توسعه دنبال کنند. طبق این اطلاعات، یکی از سیستمهایی که برای توسعه این بدافزار آزمایش شده است، متعلق به خود سازنده آن بوده است و محققان موفق شدند آدرس آی پی به همراه اطلاعات شخصی نظیر اکانت تلگرام او را نیز مشاهده کنند!

طبق نتایج به نظر میرسد که این ربات تلگرام ابتدا برای یک بدافزار امنیت اینترنتی دیگر به نام RTLBot مورد استفاده قرار میگرفته است که بر روی کامپیوتر شخصی سازندهی آن میزبانی میشده است. در روز بیستم فوریه سازنده تصمیم میگیرد که آن را به وب سرویسهای آمازون (AWS) منتقل کند و بدافزار GodSender نیز از روز اول آوریل فعال شده است.

EternalBlue ممکن است برای دستیابی به قربانیان مورد استفاده قرار بگیرد

محققان امنیتی Forcepoint نمیتوانند به طور قطعی متود انتشار بدافزار GoodSender را مشخص کنندو اما این حقیقت که این بدافزار استفادهی سنگین از اسکنر امنیتی رایگان EternalBlue میکند، یک سرنخ مهم محسوب میشود. EternalBlue در حمله امنیتی گسترده WannaCry در سال ۲۰۱۷ نیز مورد استفاده قرار گرفته بود.

اطلاعات تلهمتری نشان میدهد که حداقل ۱۲۰ سیستم مختلف در سراسر جهان توسط این بدافزار آلوده شدهاند. بیشتر آنها در ایالات متحده آمریکا و ویتنام بودهاند اما طبق نقشهی بالا، Forcepoint سیستمهای قربانی در کشورهای دیگر را نیز مشاهده کرده است.

گجت نیوز آخرین اخبار تکنولوژی، علم و خودرو

گجت نیوز آخرین اخبار تکنولوژی، علم و خودرو