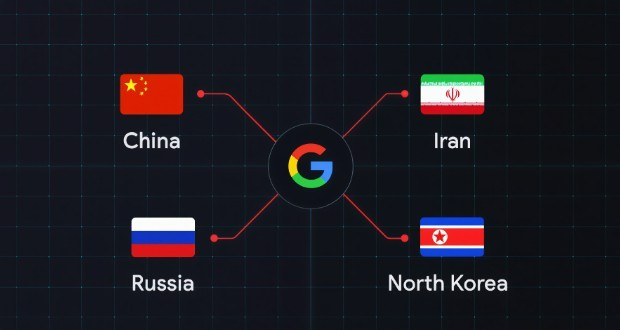

گوگل طی گزارشی جدید، چین، ایران، روسیه و کره شمالی را به انجام حملات سایبری صنایع دفاعی متهم کرد. این حملات هماهنگ با هدف نفوذ به زیرساختها و جمعآوری اطلاعات حیاتی صورت گرفتهاند.

گروه اطلاعات تهدید گوگل (GTIG) جزئیات تازهای از این عملیاتهای سایبری را فاش کرده است. این گزارش بر لزوم تقویت امنیت سایبری در بخش دفاعی جهان تأکید دارد و بازیگران اصلی این عرصه را معرفی میکند.

یافتههای کلیدی گوگل: ۴ محور اصلی حملات

بر اساس گزارش گروه اطلاعات تهدید گوگل، چهار محور اصلی در هدفگیری بخش صنایع دفاعی آمریکا توسط بازیگران دولتی، هکری و گروههای مجرمانه شناسایی شده است.

این محورها شامل نفوذ به شرکتهای ارائهدهنده فناوریهای میدان نبرد در جنگ روسیه-اوکراین، سوءاستفاده از فرآیندهای استخدام برای نفوذ به کارمندان توسط بازیگران ایران و کره شمالی، استفاده از دستگاههای لبه شبکه به عنوان مسیر اولیه دسترسی برای گروههای وابسته به چین، و ریسکهای زنجیره تامین ناشی از حملات به بخش تولید هستند. GTIG همچنین به افزایش علاقه این بازیگران به وسایل نقلیه خودران و پهپادها اشاره کرده و روند پنهانکاری حملات سایبری و اجتناب از ابزارهای شناسایی را برجسته میکند.

بازیگران اصلی تهدیدات سایبری

این گزارش به مشارکت گستردهای از گروههای تهدیدکننده اشاره دارد که برخی از مهمترین آنها عبارتند از:

- APT44 (Sandworm): تلاش برای سرقت اطلاعات از تلگرام و سیگنال.

- TEMP.Vermin (UAC-0020): استفاده از بدافزارهایی مانند VERMONSTER با طعمههای مرتبط با پهپاد.

- UNC5125 (FlyingYeti): تمرکز بر واحدهای پهپادی خط مقدم و توزیع بدافزارهایی مانند MESSYFORK و GREYBATTLE.

- UNC5792 (UAC-0195): سوءاستفاده از برنامههای پیامرسان امن برای هدف قرار دادن نهادهای نظامی و دولتی اوکراین.

- UNC4221 (UAC-0185): هدف قرار دادن برنامههای پیامرسان نظامیان اوکراینی با بدافزار STALECOOKIE.

- UNC5976 (خوشه جاسوسی روسیه): عملیات فیشینگ با فایلهای RDP مخرب.

- UNC6096 (خوشه جاسوسی روسیه): ارسال بدافزار از طریق واتساپ و بدافزار GALLGRAB برای دستگاههای اندروید.

- UNC5114 (خوشه جاسوسی روسیه): توزیع بدافزار CraxsRAT با جعل یک سیستم کنترل رزمی اوکراینی.

- APT45 (Andariel): هدف قرار دادن صنایع دفاعی، نیمههادی و خودروسازی کره جنوبی با بدافزار SmallTiger.

- APT43 (Kimsuky): استقرار بکدور THINWAVE از طریق زیرساختهای جعلی دفاعی.

- UNC2970 (Lazarus Group): عملیات Dream Job برای بخشهای هوافضا، دفاعی و انرژی.

- UNC1549 (Nimbus Manticore): هدف قرار دادن صنایع هوافضا و دفاعی خاورمیانه با بدافزارهایی مانند MINIBIKE و استفاده از کمپینهای Dream Job.

- UNC6446 (بازیگر ایرانی): توزیع بدافزار سفارشی از طریق برنامههای رزومهساز برای بخش هوافضا و دفاعی در آمریکا و خاورمیانه.

- APT5 (Keyhole Panda): فیشینگ هدفمند کارکنان شرکتهای دفاعی و هوافضا.

- UNC3236 (Volt Typhoon): شناسایی درگاههای ورود به سیستم پیمانکاران نظامی آمریکای شمالی.

- UNC6508 (خوشه تهدید چین): بهرهبرداری از آسیبپذیری REDCap برای استقرار بدافزار INFINITERED در یک موسسه تحقیقاتی در اواخر سال ۲۰۲۳.

تکنیکهای نوین: شبکههای ORB

گوگل همچنین به استفاده گروههای وابسته به چین از شبکههای ORB برای شناسایی اهداف دفاعی اشاره کرده است. این شبکهها مسیردهی ترافیک از طریق شبکههای خانگی یا تجاری را امکانپذیر میکنند و با ترافیک عادی ترکیب میشوند، کنترلهای امنیتی مبتنی بر موقعیت جغرافیایی را دور میزنند و مهاجمان را پیش از حملات سایبری به حاشیه هدف میرسانند. ORBها در برابر تلاشهای مختلکننده مقاوم هستند و مهاجمان میتوانند مقیاس آنها را افزایش دهند.

گجت نیوز آخرین اخبار تکنولوژی، علم و خودرو

گجت نیوز آخرین اخبار تکنولوژی، علم و خودرو