حسابهای بات نت جزو قدرتمندترین واحدهای پردازشی در کل دنیا به شمار میروند. اما بات نت چیست و چگونه میتوانیم از وجود بات نت باخبر شویم؟

در مسیر پر تکاپوی پیشرفت تکنولوژی، پدیدههای بزرگ و مهمی دیده میشوند اما لزوما همه آنها در راههای درست و قانونی مورد استفاده قرار نمیگیرند. شاید بهترین نمونه برای اینگونه پدیدهها بات نت باشد که در زمینه امنیت سایبری باعث ایجاد چالشهای زیادی شده است.

بات نت چیست؟

با جستوجوی کوچکی در وبسایت SearchSecurity به تعریف بالا از بات نت خواهیم رسید که تاحدودی از ماهیت مخرب بات نت خبر میدهد؛ اما مهمترین بخش این تعریف دقیقا جمله آخر آن است. این بدافزار روی فعالیتهای مخربش درپوش گذاشته و صاحب دیوایس از فعالیتهای پسزمینه دستگاهش اصلا مطلع نمیشود. معمولا وضعیت کارکرد دیوایسهای آلوده به بات نت چندان جالب نیست و کاربر هنگام استفاده با هنگی، فریز شدن و کندی سرعت محسوس دست و پنجه نرم میکند. منتشر شده بود که این اتفاق به دلیل کنترل خارجی دستگاه توسط افرادی رخ میدهد که اصطلاحا با نام مجرمان سایبری شناخته میشوند. دیوایسهای آلوده نیز در عموم به زامبی مشهور شدهاند.

بات نت چهکار میکند؟

سازنده بات نت میتواند براساس نوع استفاده خود از آن، کاراییهای زیر را برای آن در نظر بگیرد:

- اسپم: ارسال تعداد شگرفی ایمیل اسپم به پستهای الکترونیکی از جمله رایجترین کاربردهای بات نتها محسب میشود. برای مثال متوسط انتشار اسپم در ترافیک ایمیل بینالمللی بین ماههای ژانویه تا سپتامبر 56.69 درصد بود و زمانی که شرکت امنیتی تحقیقاتی FireEye فعالیت بات نت بدنام Sribzi را متوقف کرد، این آمار با حدود 50 درصد کاهش همراه شد.

- بدافزار: نصب و فعالیت نرمافزارهای جاسوسی در دیوایس توسط بات نت

- اطلاعات شخصی: ضبط پسوردها و سایر اطلاعات شخصی موجود در دستگاه

- وبگردی: دیوایس آلوده به لینکهای مشخصی مراجعه میکند تا با ایجاد ترافیک و افزایش تعداد بازدید از صفحه، از طریق تبلیغات کسب درآمد کند.

- بیت کوین: کنترل کنندگان بات نت میتوانند از دستگاه قربانی برای رمزنگاری ارزی و استخراج بیت کوین استفاده کنند و سود بزرگی به جیب بزنند.

- حملات DDoS: اپراتورهای بات نت میتوانند با استفاده از توان پردازشی دیوایسهای آلوده دست به حملات DDoS بزنند.

اپراتورهای بات نت معمولا برای سوددهی و کسب درآمد هرچه بیشتر چندین کارایی را برای بات خود در نظر میگیرند. حتی گاهی اوقات با برخی فروشگاهها نیز وارد مذاکره شده و اجناس خود را از طریق آنها به فروش میرسانند.

طی چند سال اخیر فعالیت بات نتها و همچنین تعداد ایمیلهای اسپم نیز رو به افزایش گذاشتهاند، به طوری که در گزارش Intelligence شرکت امنیتی Symantec نیز به افزایش تعداد اسپمها از یک در 451 عدد به یک در 359 عدد اشاره شده است.

بات نت چه شکلی است؟

میدانیم که بات نت یک شبکه بزرگ اینترنتی متشکل از چندین کامپیوتر است، اما هسته این شبکهها و نوع ساختار آنها با یکدیگر تفاوتهایی دارد.

ساختار بات نت ها

- مدل Client-server: در این نوع بات نتها معمولا از یک سرویس چت (پیشتر IRC ولی اخیرا از سرویسهای رمزگذاری شدهای نظیر تلگرام)، دامنه یا وبسایت برای برقراری ارتباط بین دیوایسها استفاده میشود. اپراتور پیامی به سرور میفرستد و پس از انتخاب دیوایس موردنظر، آن فرمان را اجرا میکند. با وجود اینکه در این مدل ساختارهای متفاوتی از ساده تا پیچیده مشاهده میشود اما با یک تلاش متمرکز و هدفمند میتوان این مدل را از پای انداخت و غیرفعال کرد.

- مدل Peer-to-Peer: بات نتهایی که براساس این مدل ساخته شده باشند به لطف سرور مخصوص C2 خود به راحتی از دست برنامههای امنیتی و تحقیقات فرار میکنند. در این مدل اپراتور بات نت به جای ایجاد سروری جداگانه برای اتصال تمامی دیوایسها به آن، چندین نقطه اتصال را برای مرتبط شدن دیوایسهای زامبی تدارک میبیند تا غیرفعال سازی آن تا حدود زیادی دچار مشکل شود، چرا که غیرفعال کردن همزمان چندین نقطه اتصال کار راحتی نیست. مدل Peer-to-Peer یا اصطلاحا P2P ساختار پیشرفتهتری نسبت به کلاینت سرور به شمار میآید و مشخصا مقاومت بیشتری در برابر غیرفعال شدن دارند.

کنترل و فرمان

پروتکلهای کنترل و فرمان بات نتها انواع گوناگونی دارد:

- Telnet: بات نتهای تل نت از جمله سادهترین بات نت ها محسوب میشوند که با استفاده از یک اسکریپت اسکن IP به سرورهای پیشفرض تل نت و SSH متصل شده و دیوایسهای آسیبپذیر را به جمع زامبیها اضافه میکند.

- IRC: شبکههای IRC از جمله متدهایی شناخته میشود که با پهنای باند بسیار کمی کار میکند. گرچه این شبکه سوییچ بین کانالها را با سرعت بالایی انجام میدهد که باعث ایجاد امنیت بیشتر برای بات نت میشود اما نقطه ضعف بزرگی نیز دارد و آن، قطع اتصال بات نت با شبکه در صورت عدم دریافت آپدیتهای اطلاعاتی کانال است. نکته مهم درباره شبکه IRC، نفوذ راحت و رصد ترافیک آن است که باعث مهاجرت اپراتورها از IRC شده است.

- دامنهها: برخی از بات نتهای بزرگ به جای استفاده از پلتفرم پیامرسان، از دامنه استفاده میکنند. به هر یک از دستگاههای زامبی دامنه مشخصی داده میشود که میتوان با آنها لیست بلندبالایی از فرمانها را اجرا کرد، بدین ترتیب فرمانپذیری دیوایسها تا حدود بسیار زیادی ارتقا پیدا میکند. با توجه به محوریت اینترنت و دامنه در این پروتکل، به پهنای باند بسیار عریضی برای اجرای فرمانها نیاز است و به محض مشاهده فعالیت مشکوک در یکی از دیوایسها، اتصال دستگاه به سرور قطع میشود. همچنین اپراتور از طریق دامنهها میتواند قوانین و مقررات کشورها را دور بزند و محدودیتهای اینترنتی را پشت سر بگذارد.

- P2P: در پروتکل P2P معمولا از روش ورود غیرمتقارن استفاده میشود، یعنی یک کلید عمومی و دیگری خصوصی نگه داشته میشود. بدین ترتیب امکان ارسال فرمان از سوی افراد ناشناس و متفرقه تقریبا به صفر میرسد. همچنین به دلیل متمرکز نبودن سرور P2P، غیرفعال سازی آن به مراتب مشکلتر از سایر پروتکلهاست.

- سایر: طی سالها، اپراتورها از پروتکلهای متفاوت و جالب بسیاری استفاده کردهاند؛ نظیر بات نت Android Twitoor که توسط اپلیکیشن توییتر کنترل میشود و یا Mac.Backdoor.iWorm که از سرور لیست ماینکرفت برای دریافت آی پی استفاده میکند. نکته جالب آنکه حتی برنامههای مشهور و پرطرفداری مانند اینستاگرام نیز از این چالش در امان نیستند! در سال 2017، یکی از اعضای گروه جاسوسی با نام تورلا (Turla) که با روسها ارتباط تنگاتنگی داشت سرور C2 خود را در بخش کامنت تصاویر اینستاگرام بریتنی اسپیرز (Britney Spears) قرار داده و اطلاعات را میان دیوایسهای آلوده منتشر میکرد.

زامبیها

در نهایت، این دیوایسهای آلوده شده هستند که نقش اصلی را در شبکه بات نت ایفا میکنند، چرا که بدون قدرت پردازش آنها عملا بات نت فعالیتی نخواهد داشت. هرچه تعداد زامبیهای یک بات نت بیشتر باشد به منزله قدرت بیشتر آن بات نت است. قدرت بات نت علاوه بر استفاده در موقعیتهای مختلفی که بالاتر به آنها اشاره کردیم، در رویارویی دو بات نت نیز اهمیت بسیاری داشته و رابطه مستقیمی با تعداد زامبیها دارد.

انواع دیوایسهای آلوده

دیوایسهای تحت شبکه و متصل به اینترنت با سرعت حیرتانگیزی درحال افزایشند و متاسفانه تنها طعمه آنها کامپیوترهای شخصی نیستند. حتی وسایلی که مجهز به اینترنت اشیا هستند نسبت به بات نتها بسیار آسیبپذیرند و ایمنی بسیار کمی دارند.

رایجترین دیوایسهای آلوده به بات نت تلفنهای هوشمند و کامپیوترها هستند

اسمارت فونها و تبلتها نیز در امان نیستند و در چند سال اخیر چندین بات نت در سیستم عامل اندروید مشاهده شدهاند. اندروید به دلیل طراحی متن باز (Open Source) ، تعدد نسخهها و آسیبپذیریهای بسیار زیادش یکی از جمله راحتترین طعمههای بات نتها شناخته میشود. اگر شما از طرفداران iOS هستید پیش از مغرور شدنتان باید بدانید شرایط برای این سیستم عامل نیز چندان مساعد نیست و تاکنون چندین بات نت نیز آیفونها را مورد هدف قرار دادهاند. البته معمولا این حملات به آیفونهای جیلبریک شده محدود میشود که دارای مشکلات و حفرات امنیتی هستند.

یکی از خطرناکترین دیوایسهای آلوده به بات نت، روترها هستند. روترهایی که از فریم ور قدیمی استفاده میکنند به راحتی آلوده میشوند و شایع ترین علامت آن، عدم امکان تعویض تنظیمات پیشفرض روتر توسط کاربر است. بدین ترتیب بات نت میتواند به هر دستگاهی که به روتر متصل میشود نفوذ کرده و آن را نیز آلوده کند.

از بین بردن بات نتها

گاهی یک بات نت به قدری بزرگ است که نمیتوان به راحتی آن را غیرفعال کرد. گاهی اوقات نیز ساختار بات نت به گونهای است که پس از غیرفعال شدنش، سازنده میتواند دوباره آن را راهاندازی کند. اینها تنها چند عامل از عواملی هستند که از بین بردن بات نتها را با چالش واقعی روبرو میکنند اما نابودی یک بات نت معمولا با همکاری بین سازمانهای تحقیقاتی امنیتی، دولتها و هکرها صورت میگیرد که تمامی موانع پیش رو را از سر راه برمیدارند.

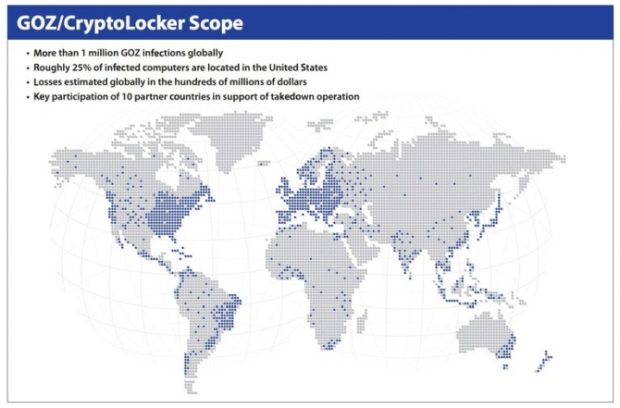

یکی از بهترین نمونههای غیرفعال سازی بات نتها، باج افزار (GameOver Zeus (GOZ است که در زمره بزرگترین بات نتهای چندسال اخیر قرار میگیرد. این بات نت که در دوران اوجش حدود یک میلیون دیوایس را آلوده کرده بود برای سرقت پول و ارسال ایمیلهای اسپم استفاده میشد و از الگوریتم پیچیده P2P برای ارتباط میان دستگاهها استفاده میکرد.

اپراتورهای GOZ پس از راهاندازی دامنههای اولیه بات نت، حدود 150 هزار دامنه دیگر نیز در باج افزار خود ثبت کردند و نقاط پروکسی را از میان چندین ISP انتخاب کردند؛ بدین ترتیب GOZ تقریبا غیرقابل نفوذ به نظر میرسید. Elliot Peterson، رهبر تیم FBI مبارزهکننده با این بات نت اذعان داشت:

ما توانسته بودیم بات نتها را متقاعد کنیم که ما افراد خوبی هستیم اما اپراتورها، پروکسیها و نقاط پروکسیای که توسط اپراتورها کنترل میشوند افراد بدی هستند و باید فراموش شوند.

پس از ساخت ابزارهای رمزگشایی دیوایس افراد قربانی، بات نت GOZ در عملیات Tovar و همکاری FBI با آژانسهای بینالمللی در سال 2014 به طور کامل غیرفعال شد. Evgeniy Bogachev، مالک و سازنده GOZ پس از آنکه متوجه شد FBI در مراحل پایانی براندازی بات نتش است، تا پنج ساعت پس از غیرفعال شدن باج افزارش تلاش خود را برای ادامه داد اما در نهایت شکست را پذیرفت.

بات نتها در اینترنت اشیا

از آنجایی که نحوه غیرفعال شدن یک بات نت میتواند یک کلاس یادگیری برای اپراتورها باشد، رفته رفته بات نتها قدرتمندتر و گستردهتر میشوند. در سال 2016، یکی از بدترین بات نتهای تاریخ با نام میرای (Mirai) پدید آمد که حملات DDoS بزرگی در سراسر دنیا انجام داد. از جمله حملات او میتوان حمله به شرکت تحقیقاتی امنیتی Brian Kreb با 620 گیگابیت بر ثانیه و حمله به ارائهدهنده میزبانی ابری فرانسوی با نام OVH با 1.2 ترابیت بر ثانیه اشاره کرد که بزرگترین حمله DDoS تاریخ محسوب میشود. در تصویر زیر کشورهای مورد حمله میرای را میتوانید مشاهده کنید.

گرچه میرای فاصله زیادی با بزرگترین بات نت تاریخ از لحاظ تعداد دستگاههای آلوده شده داشت اما توانست بزرگترین حملات DDoS دنیا را ترتیب دهد. جالب است بدانید آلوده شدن دیوایسهای متصل به اینترنت اشیا تنها با هک رمز عبور ساده آنها صورت گرفته بود و سازنده این بات نت با در نظر گرفتن 62 رمز عبور ساده و از پیش تعریف شده برای هک، توانست به چنین آمار بالایی از حملات DDoS دست پیدا کند!

Marcus Hutchins، پژوهشگر امنیت ملقب به MalwareTech درباره بات نت های IoT میگوید:

دیوایسهای آلوده شده به بات نتهای IoT با وجود اینکه به منابع اینترنتی دسترسی دارند اما تا زمانی که از آنها کاری خواسته نشود، بیکار میمانند. درحالیکه بات نتهای قدیمی همواره درحال فعالیتند و اپراتور با شناسایی زمان اوج کارایی آنها، دست به انجام کارهایی برای رسیدن به مقاصد خود میزند. این وجه تمایز بات نتهای IoT سبب قدرت بیشتر آنها شده است.

چگونه امن بمانیم؟

تا اینجا با انواع و ویژگیهای یک بات نت، فعالیتهای آن و نحوه تکثیر آنها آشنا شدیم. اما چطور از آنها مصون بمانیم؟ اولین گام برای جلوگیری از آلوده شدن نصب به روزرسانیهاست. آپدیتهای نرم افزاری حفرههای امنیتی و نفوذپذیر سیستم عامل را پر کرده و دست اپراتورها را از دیوایس شما کوتاه میکند.

گام دوم و موثر، نصب آنتی ویروس قدرتمند در کنار نصب ضد بد افزار (Antimalware) شناخته میشود. پکیج آنتی ویروسهای زیادی در اینترنت و فروشگاهها به فروش میرسند که برخی رایگان و برخی دیگر با هزینهای اندک میتوانند به خوبی از دستگاه شما در برابر بد افزارها و بات نتها محافظت کنند.

در آخر، با توجه به نحوه آلوده شدن دیوایس، باید به امنیت مرورگر مورد استفادهتان اهمیت بدهید. افزونههای (Extension) زیادی در مرورگرهای مختلف وجود دارند که اسکریپتها را بلاک کرده و دستگاه را از ریسک آلودگی به انواع بد افزارها حفظ میکند.

آیا کامپیوتر یا تلفن هوشمند شما تا به حال به بات نت آلوده شده است؟ چگونه آن را شناسایی کردید؟ تجربیات خود را با کاربران گجت نیوز به اشتراک بگذارید.

گجت نیوز آخرین اخبار تکنولوژی، علم و خودرو

گجت نیوز آخرین اخبار تکنولوژی، علم و خودرو