معاونت بررسی مرکز افتا ریاست جمهوری با انتشار اطلاعیهای اعلام کرد هزاران کاربر اندروید و آی او اس در حملات بدافزاری آلوده شدهاند که اکثر این حملات توسط بدافزار Roaming Mantis با تغییر DNS و نمایش سایتهای فیشینگ انجام شده است.

معاونت بررسی مرکز افتا ریاست جمهوری در گزارشی اعلام کرد برای نخستین بار در ماه مارس سال 2018 بدافزار Roaming Mantis با نفوذ به مسیریابهای ژاپنی باعث شد تا کاربران به سایتهای مخرب انتقال پیدا کنند. این بدافزار در آخرین موج حملات خود لینکهای فیشینگ را از طریق پیامک به کاربران ارسال میکند که بیشتر حملات در کشورهای روسیه، ژاپن، هند، بنگلادش، قزاقستان، آذربایجان، ایران و ویتنام اتفاق افتاده است. تاکنون پژوهشگران بیش از 6800 بار بدافزارهای مرتبط با Roaming Mantis را مشاهده کردهاند که این میزان برای 950 کاربر خاص در بازه زمانی 25 فوریه تا 20 مارس 2019 بوده است.

روش جدید مهاجمان در حملات بدافزاری

در گذشته مهاجمان با استفاده از تکنیک دستکاری DNS حملات خود را انجام میدادند که اخیرا از روش فیشینگ جدیدی با پیکربندیهای موبایل استفاده میکنند. گزارشها نشان میدهد مهاجمان با استفاده از صفحههای فرود جدید دستگاههای IOS را مورد حمله قرار میدهند که این اقدامها پیکربندی مخرب را در IOS نصب میکند. چنین پیکربندی مخربی سایتهای فیشینگ را در مرورگر این دستگاهها باز میکند که نتیجه آن نیز جمعآوری اطلاعات قربانیان خواهد بود.

حملات بدافزاری به کاربران اندرویدی

بر اساس گزارش موسسههای امنیت سایبری بسیاری از کاربران اندروید توسط بدافزارهایی آلوده شدهاند که Trend Micro آن را با نام XLoader و McAfee با نام MoqHao شناسایی کردهاند. در روزهای پایانی ماه فوریه 2019 کارشناسان حوزه امنیت سایبری URLهایی را تشخیص دادهاند که مهاجمان برای تغییر DNS مسیریابها از آن استفاده میکردند. گفتنی است این حملات بدافزاری فقط در صورتی با موفقیت عمل میشوند که برای کنترل پنل آن مسیریاب هیچگونه احراز هویتی در نظر گرفته نشده باشد و یا پنل مسیریاب شما دارای نام کاربری و گذرواژه پیشفرض است. کارشناسان کسپرسکی هزاران مسیریاب را شناسایی کردهاند که از تغییر DNS عمل کرده و این حملات بدافزاری توسط sagawa.apk انجام میشود.

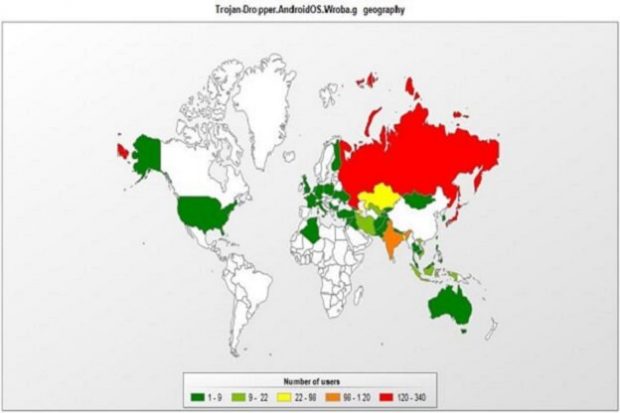

نقشه کاربران اندروید کشورهای آلوده به همراه میزان آلودگی

روشهای جلوگیری از این حملات بدافزاری

- تغییر نام کاربری و گذرواژههای پیشفرض و اعمال وصلههای امنیتی منتشر شده

- کاربران اندروید از منابع نامعتبر فایلهای APK را دانلود نکنند.

- کاربران IOS پیکربندی ثالث نامعتبر را نصب نکنند.

گفتنی است نشانههای آلودگی (IoC) و هاستهای مخرب در سایت مرکز افتا قرار داده شده است.

گجت نیوز آخرین اخبار تکنولوژی، علم و خودرو

گجت نیوز آخرین اخبار تکنولوژی، علم و خودرو