ما در گروه 1984 شبکه یوتوپیا را به عنوان راهحلی توسعه دادهایم که جامعه جهانی برای دهههاست در حسرت آن به سر میبرد. با ادامه این نوشتار همراه باشید تا این موضوع را بیشتر بررسی کنیم.

در عصر حاضر که به نظر میرسد روز به روز جهان شباهت بیشتری به دنیای کابوسوارِ رمان 1984 جورج اورول پیدا میکند، وجود یک ابزار ارتباطی ایمن مانند شبکه یوتوپیا (Utopia) بیش از هر زمان دیگری ضروری است. همین ابتدای کار باید اشاره کنیم که Utopia اکوسیستمی بر بستر شبکه P2P یا Peer-to-Peer است؛ یعنی همه گرههای متصل به شبکه برابر و یکسان هستند.

هر آنچه از شبکه Utopia میدانیم

شبکه همتا به همتا (Peer-to-Peer) سامانهای کاملا غیر متمرکز و غیر وابسته به سرورهای مرکزی است. در این نوع شبکهها ساختار کلاینت-سرور (Client-Server) کنار گذاشته شده است. مزیت این امر آن است که تعداد بسیاری گره میتوانند در عین حفظ عملکرد، در شبکه حضور داشته باشند.

ما در گروه 1984 باور داریم که وجود هرگونه سرور مرکزی، تهدیدی بالقوه برای امنیت و اطمینانپذیری به شمار میآید؛ سرورها نقاط حیاتی تقاطع میان کانالهای ارتباطی هستند و ذات آسیبپذیر آنها سبب میشود در نتیجه اقدامات یک شخص ثالث، شاهد از کار افتادگی شبکه یا یا از دست رفتن تجهیزات باشیم. مهمتر از همه، سرورها به افراد و سازمانهایی واقعی تعلق دارند که در برابر عوامل بیرون از شبکه آسیب پذیر هستند. از این رو، ما در گروه 1984 بر این باوریم که حذف کامل سرورهای متمرکز تنها راه حل ممکن برای ایجاد یک ساختار ارتباطی کاملا محرمانه و ناشناس است.

معمولا یکی از ضعفهای مسلم که در سازماندهی یک شبکه توزیع شده و مقاوم در برابر سانسور به چشم میخورد، فرآیند اولیه جستجو و اتصال به دیگر گرههای شبکه است. به کارگیری سرور مرکزی راهحل متداول این مشکل است. به عنوان مثال، هنگام استفاده از پروتکل بیت تورنت (BitTorrent)، یک گره باید به یک ردیاب (Tracker) متصل شود تا آدرس سایر گرهها را به دست آورد. (ردیاب یا ترکر، نام سرور خاصی است که دادههای مربوط به همتایان -افراد دیگر- شبکه BitTorrent را ذخیره میکند) اما سرورهای مرکزی همیشه ارتباط ضعیفی دارند.

شبکه یوتوپیا چگونه کار میکند؟

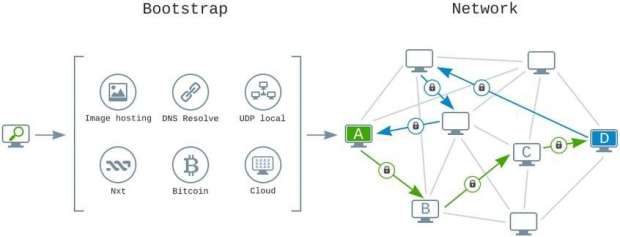

ما در گروه 1984 این مسئله حیاتی یعنی جستجوی گرههای اولیه را با استفاده از روشهای جایگزین، متنوع و کاملا خلاقانه، حل کردهایم. با بهرهگیری از الگوریتم آبشاری جستجوی گره در شبکه یوتوپیا (Utopia) کاربران امکان دسترسی به شبکه و برقراری ارتباطی محرمانه را، بدون نگرانی از سانسور شدن در تمامی سطوح دارند.

نرم افزار یوتوپیا با بررسی و در نظر گرفتن شرایط کاربر، نظیر نوع اتصال شبکه، مسدود بودن ارائهدهنده، حضور سایر همتایان در شبکه محلی و میزان سانسور در منطقه، به طور مستقل و با روشهایی که در ادامه توضیح میدهیم، جستجو به دنبال همتایان اولیه را به انجام میرساند.

در وهله اول، نرم افزار یوتوپیا با ایجادIP یا DNS مشکل آی پی آدرسهای از پیش تعریف شده را در شبکه حل میکند و در ادامه سعی میکند فهرستی از همتایان در دسترس را از آنها به دست آورد. اگر دادههای آدرس IP به دلیل سانسور بلاک شده باشند، یوتوپیا به سراغ قدم بعدی میرود: روش محلی UDP.

در این روش درخواستها برای اتصال به گرههای فرعی شبکه محلی یا Subnet توزیع و پخش میشوند. اگر این مورد مفید واقع نشد، نرم افزار اینترنت را اسکن میکند تا تصاویر از پیش تعیین شدهای که در آن IP سایر افراد رمزگذاری شده است را پیدا کند؛ هیچ کس نمیتواند ارسال تصاویر به شبکه جهانی وب را منع کند.

گروه ما همچنین روشهای دیگری برای اتصال را نیز ارائه داده است. در یکی از این روشها نرم افزار Utopia، معاملات بیت کوین را جستجو میکند. آدرس IP اولیه مخاطبان در مقادیر مبادلات کدگذاری میشود. ما همین روش را با ارز دیجیتال دیگری به نام NXT نیز اعمال میکنیم. آنچه تاکنون شرح داده شد، صرفا لیستی جزئی از روشهای استفاده شده توسط مشتریان این نرم افزار برای ایجاد اتصال اولیه به شبکه یوتوپیا بود.

گروه ما روشهای دیگری را نیز برای اتصال به شبکه به کار میبرد که ماهیت آنها در راستای جلوگیری از سوءاستفاده و اطمینان بیشتر از عملکرد و روند اتصال همتا به همتا در Utopia در این جستار بازگو نخواهد شد. 1984 از شما کاربران میخواهد که تا جای ممکن آنلاین بمانید. چرا که با این کار، به این شبکه کمک خواهید کرد تا عملکرد بهتری داشته باشد و مشتریان سرعت، اطمینان و امنیت بیشتری را تجربه کنند.

آیا Utopia امن است؟

طبیعتا امنیت فرآیند انتقال در شبکه یوتوپیا یکی از مهمترین سوالاتی است که به ذهن شما خواهد آمد. گروه ما باور دارد که به چنین سوالاتی باید تمام و کمال پاسخ داده شود.

پیامها در شبکه یوتوپیا پیش از انتقال از طریق شبکه، توسط دو لایه رمزنگاری منجنی بیضوی (Elliptic Curve Encryption) مهر و موم میشوند. رمزنگاری در حالت تصدیق (Authentication) با استفاده از کتابخانه لیب سدیم (Libsodium) و با الگوریتم رمزگذاری کلید عمومی اجرا میشود. (Curve25519 + XSalsa20 stream cipher + Poly1305 MAC) اطلاعات بیشتر در خصوص رمزنگاری به ویژه برای متخصصان صنعتی در این لینک آورده شده است.

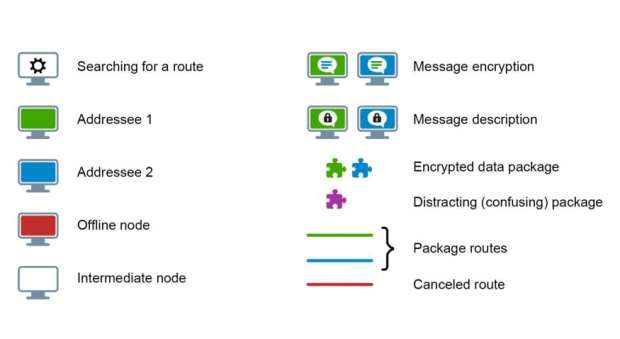

ما از یک الگوریتم رمزنگاری مدرن و بدون خطر استفاده میکنیم که خود از از یک کتابخانه رمزنگاری اپنسورس (Open Source) بهره میگیرد. همچنین لازم به ذکر است که تمام اطلاعات محرمانه شما با استفاده از یک جفت کلید بین فرستنده و گیرنده رمزگذاری میشود (رمزگذاری End-to-End). اما رمزگذاری تنها به این مورد محدود نمیشود. در هر مرحله از انتقال پیام بین دو گره در شبکه همتا به همتای یوتوپیا، پیام شما توسط یک لایه دوم، با استفاده از کلیدهای خصوصی و عمومی موقت گره فرستنده و گیرنده، نیز رمزگذاری میشود. به علاوه، دادههایی که دوبار رمزگذاری شدهاند و یک مجموعه بیتهای تصادفیاند، در مرحله بسته بندی در پروتکل حمل و نقل TCP از چشم افراد سوءاستفاده گر پنهان میمانند.

در اینجا، بستههای اطلاعات منتقل شده تحت پروتکلهای معروف و پرکاربرد انتقال اطلاعات استتار میشوند. به همین دلیل، تشخیص ترافیک Utopia توسط ارائه دهنده خدمات اینترنت شما غیر ممکن خواهد بود. این بدان معناست که مهم نیست مهاجم کجا مستقر باشد، یا مهم نیست که کدام بخش شبکه مورد تجزیه و تحلیل ترافیک قرار گرفته است، استفاده از جداول برای شناسایی ترافیک عبوری نتیجهای نخواهد داشت. شما همیشه در برابر خدمات ردیابی و سازمانهای نظارت بر ترافیک امنیت دارید.

دیاگرام زیر به وضوح تمام فرآیند رمزنگاری چندگانه پیام را نشان میدهد.

ما در گروه 1984 یک الگوریتم مسیریابی کاملا انقلابی که مبتنی بر محاسبه مسیر بهینه تحویل پیام است را (که در زمان انتخاب شده برای ارسال پیام بهترین است) ایجاد کردهایم. این گروه همچنان که این الگوریتم را توسعه میدهد، قصد دارد به این اهداف دست یابند:

از بین بردن معایبی در مسیریابی DHT مانند وزن و حجم دادهها یا عدم امکان نظری ناشناس سازی. همچنین این الگوریتم معایب پخش و انتشار (Broadcast) را نیز ندارد و کانالهای ارتباطی را با بار شبکهای زیاد مسدود نمیکند.

همانطور که موشکهای مدرن قادرند مسیر خود را در اواسط پرواز تغییر دهند تا به اهداف خود برسند، بستههای دیتا درون شبکه Utopia به طور مداوم مسیر انتقال خود را تغییر میدهند تا از محرمانه بودن ارتباطات اطمینان حاصل شود و به حفظ ارزشهای حریم خصوصی و آزادیهای آنلاین کمک میکنند.

در ادامه با استفاده از مثال نامه رسانی کلاسیک (حلزون) نحوه کار الگوریتم این گروه را توضیح خواهیم داد. برای تحویل گرفتن نامه حداقل آدرس گیرنده نامه باید روی پاکت درج شود، اما معمولا آدرس فرستنده نیز مشخص میشود تا در صورت پیدا نشدن گیرنده در آدرس ارائه شده، بتوان نامه را برگرداند. تصور کنید که در کل مسیر تحویل نامه، هر یک از نقاط ارسال (در این مورد گره ها) مشخص کردهاند که این نامه از کدام نقطه حمل و نقل تحویل داده شده است. بنابراین، نامه پاسخ فقط با استفاده از این گرهها قابل ارسال است. بدیهی است که بسته به فرکانس و جهت ارسال نامهها، خواندن گرهها تغییر میکند. این روش امکان غیر ناشناس سازی کاربران را از بین میبرد. علاوه بر این، گروه 1984 یک مکانیسم اضافی برای گمنام سازی ایجاد کرده است -که به صورت دورهای، بستههای TCP فریبنده را با هدف گمراه کردن هرگونه روش تجزیه و تحلیل فنی ارسال میکند،- در نتیجه از نظارت بر شبکه توسط اشخاص ثالث برای شناسایی فرستنده یا گیرنده واقعی پیام جلوگیری میشود.

الگوریتم مسیریابی که ما ایجاد کردیم فضای آدرس گرههای شبکه را از 256 بیت به 128 بیت محدود میکند. این به این معنی است که فرستنده و گیرنده هر دو از چشم دیگران در بین 2128 (کمی بیش از 1038) گره دیگر از شبکه utopia که آدرس یکسانی دارند، پنهان میشوند. بدین ترتیب تعیین هویت طرفهای ارتباطی امکان پذیر نخواهد بود.

برای درک بهتر این روش، یک مثال از طبیعت ممکن است مفید واقع شود. حجم آب در اقیانوسهای جهان حدود یک و نیم میلیارد کیلومتر مکعب تخمین زده شده است. حجم یک قطره را میتوان در حدود 0.05 میلیلیتر تخمین زد. در نتیجه، تمام آب موجود در سیاره زمین کمتر از 10²⁶ قطره است. از این طریق میتوان نتیجه گرفت که با استفاده از فرایند برگشت ناپذیر آدرس، فرستنده و گیرنده در پشت دیگر گرههای شبکه utopia ناشناس و پنهان هستند که بسیار بهتر از این است یک قطره آب در تمام اقیانوسهای جهان پنهان باشد.

در هنگام ارسال پیامها، بررسی و تجدید نظر در شیوه امتیاز دهی به مسیریابی خالی از لطف نیست. هر گره میانی (انتقالی) شبکه برای هر عنصر از مجموعه اتصالات شبکه باز، روند جمع آوری آمار پیامهای منتقل شده از آن را انجام میدهد. این تجمع، در آدرس فرستندهها (در مجموعه 128 بیتی) به عنوان گرههایی انجام میشود که فعالیت شبکه را تضمین میکنند. سپس، بر اساس این آمار، گره تصمیم میگیرد که آیا این اتصال شبکه برای انتقال پیام در مسیر نهایی مناسب است یا خیر. این ارزیابی بر اساس مقایسه چگونگی و مقدار استفاده از کانال ارتباطی برای ارسال یا انتقال دادهها بین گرهها است.

هر بار که یک پیام ارسال میشود، یکی از چرخ دندههای مکانیزم پیچیده میچرخد، که جهت پیام رمزگذاری شده بعدی را برای پیام رسانی بهتر مشخص میکند. جهت بهینه را میتوان در هر لحظه از زمان بر اساس دادههای انتقالی توسط گرههای دیگر پیدا کرد. در نقطه بعدی از زمان، مسیر برای ناشناس ماندن بهتر کاربران شبکه، کمی از مسیر قبلی تغییر میکند.

همه گرههای شبکه دندانههای و چرخ دندههای یک مکانیزم بزرگی هستند که همگی در خدمت یک هدف هستند: حفظ عملکرد شبکه و در عین حال، ارتقا امنیت و ناشناس بودن کاربران.

کاملا طبیعی است که ذهن خواننده به سمت مقایسه با شبکه تور (TOR) معطوف شود. اما شایعات در مورد امنیت مطلق آن شبکه بسیار اغراق آمیز است، که با موارد گستردهای از شناسایی هویت صاحبان واقعی منابع Tor اثبات شده است. اگر هنگام اتصال به گره ورودی و خروجی رمزگذاری وجود نداشته باشد، اطمینان از انتقال داده ایمن و ناشناس بودن کاربر غیر ممکن میشود. گره ورودی، آدرس IP واقعی کاربر را میداند و گره خروجی میتواند تمام دادهها را به جز این گره IP جمع کند. صرف نظر از حالتهای عملکردی انتخاب شده، مقدار زیادی داده میتواند در دسترس افراد و سازمانهای مختلف قرار گیرد: بازدید شما از وب سایتهای مختلف، نام کاربری و رمزهای عبور، هرگونه اطلاعات محرمانه شخصی و در آخر، آدرس IP واقعی مکان شما.

همچنین، استفاده از Tor توسط هر ابزار تجزیه و تحلیل ترافیک کاملا قابل مشاهده است، بنابراین ارائه دهنده اینترنت شما میداند چه زمانی از Tor استفاده میکنید. این بدان معنی است که به درخواست آژانسهای دولتی، ارائه دهنده خدمات میتواند همه سوابق شما را تحویل دهد: چه کسی فعالیت خاصی را انجام داده است، از چه دستگاه و آدرس شبکه و در چه زمانی استفاده میکند و به ویژه اگر از شبکه TOR استفاده شده باشد. آیا با این وجود هنوز هم با استفاده از Tor احساس امنیت میکنید؟ احتمالا نه.

کلام پایانی

به طور خلاصه با شرح اصول عملکرد، ما میخواهیم توجه شما را به این واقعیت جلب کنیم که شبکه Utopia یک اکوسیستم خود تنظیم غیر متمرکز نظیر به نظیر است. شبکه utopia فقط به کاربران (گره ها) نیاز دارد تا برای همیشه کار کند. هرچه تعداد کاربران بیشتر شود منجر به عملکرد قویتر و محرمانهتر شبکه میشوند. تمام اطلاعات ارسالی درون شبکه منحصرا به صورت رمزنگاری مضاعف ارسال میشود. پیامهای خصوصی دو برابر و به صورت نامتقارن رمزگذاری میشوند، در حالی که پیامهای کانالها به صورت نامتقارن و متقارن رمزگذاری میشوند (که این امکان رمزگشایی از پیام را برای هر عضو کانال به جای کاربران از پیش تعریف شده با یک کلید داده شده را فراهم میکند) هر دستگاهی در شبکه utopia برای ناشناس ماندن فرستندهها و گیرندگان پیامها و البته کمک به تعیین مسیریابی بهینه اطلاعات ارسالی فعالیت میکند. به لطف استفاده از چندین لایه رمزگذاری، فقط فرستنده و گیرنده میتوانند از محتوای دادههای ارسالی مطلع شوند. حتی فرادادهها نیز در دادههای ارسالی وجود ندارد، که حتی جمع آوری اطلاعات غیر مستقیم کاربران شبکه را غیر ممکن میکند. ناشناس شدن گرههای شبکه با استفاده از کلیدهای موقتی انجام میشود که سطح بالایی از رمزگذاری را پشتیبانی میکنند و همچنین آدرسهای فرستنده و گیرنده را پراکنده میکنند. پوشاندن بستههای شبکه ارسالی، ارائه دهنده خدمات اینترنت شما را نیز از تمایز بین ترافیک رمزگذاری شده utopia و تماسهای تلفنی VOIP یا ویدیوی آنلاین باز میدارد.

در حقیقت، گروه 1984 تمام نیازهای لازم را برای موفقیت در کار یک ابزار ارتباط آنلاین کاملا ایمن و ناشناس فراهم کرده است. شبکه utopia آزادی کامل از هر نوع روش کنترل یا سانسور را فراهم میکند. همیشه یک انتخاب وجود دارد و انتخاب با خود شماست!

برای کسب اطلاعات بیشتر در خصوص شبکه یوتوپیا میتوانید به وبسایت u.is و صرافی کریپتون مراجعه کنید.

سایت رسمی یوتوپیا :

سایت رسمی کریپتون :

لندینگ فارسی شده برای کاربران ایرانی :

گجت نیوز آخرین اخبار تکنولوژی، علم و خودرو

گجت نیوز آخرین اخبار تکنولوژی، علم و خودرو